برخی کارشناسان بر این اعتقادند که آسیبپذیری مجازی VENOM میتواند بدتر از باگ Heartbleed عمل کند، درحالیکه دیگران توصیه میکنند باید این نوع آسیبپذیری را پچ کرد و معتقدند مشکل خاصی بهوجود نخواهد آمد. اگرچه برخی از متخصصان امنیت اطلاعات هشدار میدهند که آسیبپذیری اخیر موسوم به VENOM (بهمعنای زهر) بهصورت بالقوه بدتر از مشکل Heartbleed (بهمعنای خونریزی قلبی) است، برخی دیگر این مقایسه را مردود میدانند و میگویند رسانهها در خصوص این آسیبپذیری مبالغه کردهاند. کسانی که شعار «نترسید، نترسید» سر میدهند بر این باورند که شیوع VENOM بهمراتب دشوارتر از Heartbleed است. بهعبارتی VENOM را میتوان بهمثابه ابزاری برای حملات با اهداف مشخص درنظر گرفت، نه اسلحهای برای کشتار جمعی؛ و این نوع آسیبپذیری پیش از اینکه به معضلی دردسرساز تبدیل شود، تحت محاصره قرار گرفته است.

VENOM چه میکند؟

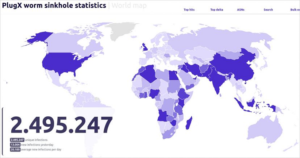

واژه VENOM مخفف اصطلاحVirtualized Environment Neglected Operations Manipulation بهمعنای «دستکاری در عملیات محیط مجازی فراموششده»، یک آسیبپذیری جدی در هایپروایزر QEMU متنباز و سایر هایپروایزرها از قبیل Xenو KVM است که از برخی از کدهای آن استفاده میکنند. این آسیبپذیری به مهاجمان اجازه میدهد در ماشین مجازی رخنه کنند، کدها را در ماشین میزبان اجرا کرده و به تمامی VMهای دیگر میزبان دسترسی داشته باشند. محققان شرکت CrowdStrike بهتازگی خبر کشف این نوع آسیبپذیری و کد اثبات مفهومی آن را اعلام و به این موضوع نیز اشاره کردند که هنوز هیچ نوع سوءاستفادهای از آن گزارش نشده است. شرکت یادشده باگ مذکور را بهصورت اختصاصی به QEMU و از طریق آنها به فروشندگانی که محصولات تحت تاثیر آن را ارایه میکنند، اعلام کرد. برخی از ارایهدهندگان سرویسهای ابری پیش از اینکه این آسیبپذیری اعلام شود، نسبت به پچ کردن سیستمهایشان اقدام کرده بودند.

برخی دیگر از فروشندگان محصولات پچهای لازم را منتشر کردند و به همراه آن، آسیبپذیری VENOM را به اطلاع عمومی نیز رساندند. این یکی از دلایلی است که گروهی از متخصصان نگرانی چندانی از بابت شیوع VENOM ندارند.

پاتریک واردل، مدیر تحقیقاتی سازمان Synack این پرسش را مطرح میکند: آیا VENOM مورد جدیدی است که پس از Heartbleed بهوجود آمده است و به همان اندازه دردسرساز خواهد بود؟ و پاسخ میدهد که احتمال آن بسیار کم است. مشکل Heartbleed بر دامنه وسیعتری از سرورها و کلاینتها تاثیر گذاشت و مسوولیت پچکردن آن اغلب به عهده کاربر نهایی بود. این در حالی است که در مورد VENOM تنها یک پچ در سطح هایپروایز میتواند تمامی ماشینهای مجازی را ایمن کند. در یک محیط ابری، ارایهکننده سیستم ابری مسوول پچ کردن باگ است که در اولین فرصت و به محض اطلاع از آن نسبت به این کار اقدام میکند؛ و این بر خلاف موردی است که در VM اتفاق میافتد و کاربران نهایی، «صاحبان» آن شناخته میشوند و مسوولیت پچ کردن نیز به عهده آنهاست.

برخی دیگر از متخصصان به سهولت کاربرد و مقیاس بالقوه شیوع VENOM اشاره میکنند و بر این عقیدهاند که نوع سوءاستفاده از آن نسبت به Heartbleed متفاوت است. معاونت تحقیقات شرکت Veracode میگوید «همانطور که در مورد Heartbleed هم شاهد بودیم، خبر تاثیر آسیبپذیری VENOM محدوده وسیعی از محصولات را در بر میگیرد. البته شدت وخامت این نوع آسیبپذیری صفر-روزه چندان زیاد نبوده و برای آن دلایلی وجود دارد. ابتدا اینکه احتمال شیوع جمعی آن کم است و هر نوع شیوه در حول و حوش آن باید با یک محیط هدف خاص همراه باشد. دوم اینکه لازم است فرد مهاجم در سیستم مورد هدف حاضر باشد تا بتواند آسیب مورد نظر را عملی کند؛ این موضوع بیشک در محیطهای ابری عمومی غیرممکن نیست، ولی بهدلیل پیچیدگی ذاتی فرایند، احتمال بروز آن بسیار کم است.» این در حالی است که آسیبپذیری دیگری همچون Heartbleed به مهاجم اجازه میداد که در چند میلیون سیستم وارد شود و در آنها به جستوجو بپردازد؛ VENOM نمیتواند در همان مقیاس شیوع داشته باشد. آسیبپذیریهایی مانند VENOM اغلب بهعنوان راهی برای حملات با اهداف مشخص از جمله سازمانهای جاسوسی، جنگهای سایبری و مواردی از این دست در نظر گرفته میشوند. با این حال شرکتها مطمئنا باید پچهای مربوطه را به محض اینکه در دسترس قرار گرفتند، اعمال کنند. کریس توماس، از استراتژیستهای Tenable Network Security بر این عقیده است که جعبه شنی فرار یک ماشین مجازی که به شما اجازه حمله به ماشینهای مجازی دیگر را میدهد مانند روزنهای رو به موفقیت است که در اختیار شکارچیان باگ قرار میگیرد. پیشتر نیز باگهایی وجود داشتند، ولی دسترسی به آنها معمولا نیازمند اعمال تغییرات در پیکربندی است و اجرای کدهای اختیاری در آنها مجاز نیست. این در حالی است که VENOM یا به تعبیری CVE 2015-3456 در پیکربندی پیشفرض (دیفالت) موجود است و امکان اجرای کدهای اختیاری در آن تعبیه شده است.

این مشکل در محصولات سه مورد از شش عرضهکننده عمده تاثیر میگذارد. آسیبپذیری حاضر در صورتی که پچ نشده باشد اهمیت بالقوهای دارد، اگرچه برای فعال کردن آن لازم است فرد مهاجم بهعنوان ادمین یا فرد دارای صلاحیت به ریشه سیستمعامل دسترسی داشته باشد که تاکنون در دنیای واقعی چنین موردی ملاحظه نشده است. به این ترتیب، اگرچه CVE 2015-3456 در رسانهها بازتاب زیادی داشته، با این حال باید منتظر بمانیم و ببینیم تا چه حدی امکان شیوع پیدا خواهد کرد. با تمام این تفاسیر، کارشناسانی هستند که در حال آمادهباش هستند. کارل هربرگر، معاونت راهکارهای امنیتی شرکت Radware میگوید «این آسیبپذیری میتواند به یک مشکل جمعی تبدیل شود و دامنه آن حتی از باگ Heartbleed هم وسیعتر باشد. اگر این مشکل به آن حدی که به نظر میرسد جدی و دردسرساز باشد، به وسیلهای برای آزار یا حتی عاجز و ناتوان کردن هر نوع سازمانی تبدیل میشود. هنوز معلوم نیست که اصلاح چنین آسیبپذیری به همان اندازهای آسان باشد که ادعا میشود؛ چراکه تنها به یک هایپروایزر یا یک نوع عملیات منحصر نمیشود.کریستوفر باد، مدیر ارتباطات تهدیدهای جهانی شرکت Trend Micro نیز جزو دلواپسان است. «بهنظر نمیآید این آسیبپذیری بهحدی باشد که مانند برخی دیگر از ویروسها صنایع را در مقیاس وسیعی مورد حمله قرار دهد. این مشکل یک آسیبپذیری فرار در ماشین مجازی است که در پیکربندی پیشفرض آن واقع شده است. این بدترین نوع آسیبپذیری ممکن برای محیطهای ماشینهای مجازی است.» ولفگانگ کاندک، از کارشناسان ارشد فنی شرکت Qualysمعتقد است که این یک باگ سطح بالاست که میتواند در آنِ واحد به تعداد زیادی از سیستمها حمله کند، حتی اگر تکتک این سیستمها بهصورت کامل پچ شده باشند. موضوع بدتر این است که حتی بسیاری از مردم نخواهند توانست آن را اسکن کنند؛ چراکه فروشندگان سیستم از جمله آمازون، رکاسپیس و دیگران در حال اجرای هایپروایزور برای آنها هستند و افراد بهعنوان مشتریان دسترسی به آن ندارند.

نظرات کاربران